随着信息技术的快速发展,无线网络由于其灵活移动、安装快捷的组网方式和低廉的价格优势而被广泛应用。但由于其自身存在的安全缺陷,极易造成新型的失泄密隐患。保密监督检查机构对涉密信息系统虽然采取了一系列管控措施,包括:严禁部署无线局域网、对涉密计算机开启及使用无线网卡、对违规架设使用无线网络等行为严格管理,但在实际操作中,违规现象仍屡禁不止、时有发生。如何有效评估涉密信息系统的无线网络环境是否安全、无线互联设备的使用状态是否异常成为保密监督检查机构面临的难题,亟需一种快捷、方便、可靠的检查工具进行检查评估。

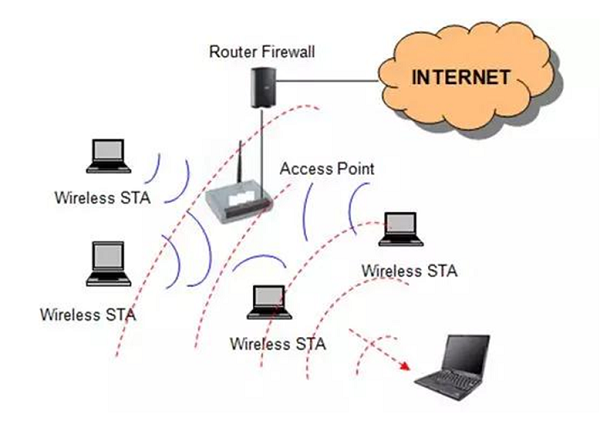

无线网络检查取证系统,通过无线信号捕获、协议分析、密钥破解等技术手段,可以发现无线网络接入点,获取无线链路上传输的报文,提取有效信息,检测无线网络环境,分析动态网络连接状况,从而及时发现恶意无线接入点和违规开启无线网卡的计算机,避免失窃密事件的发生。为涉密网的检查测评和内网安全管理供了一种新思路。

?

?

产品功能

无线网络检查取证系统集合检查、取证、定位、阻断、审计五大功能,是一款保障无线网络安全的专用设备。

?

1、检查

· 搜索无线热点的MAC地址、SSID、信道等信息,支持802.11b/g/n标准;

· 支持对5G热点的搜索,即支持802.11ac标准;

· 当无线热点设置不对外进行SSID广播时,系统通过主动探测的方式,发现这类隐藏的无线网络;

· 通过实时绘制的AP拓扑图,检查人员可以快速准确的识别区域内违规开启无线网卡的无线终端数量及其使用状态;

· 搜索无线终端的MAC地址信息,如该终端已与AP建立连接,则捕获连接AP、通讯信道等信息;

· 遍历第1至13信道,捕获信道传输的数据帧数、管理帧及控制帧。

2、取证

· 通过侦听无线网络,捕获并分析数据帧的发送时间、长度、协议类型、源地址及接收端地址等信息;

· 对于启用了安全机制,无法进行检查取证的无线网络,系统提供检查人员强行自动破解加密密钥的手段,快速入侵无线网,强制实施必要的检测和分析取证工作,系统支持WEP、WPA / WPA2等加密认证方式的密码破解;

· 将捕获的无线网传输数据存储到指定文件,为网络行为审计提供基础数据;

· 可以进行被动密码破解,创建被动任务,自动收集握手包,自动进行密码破解,无需人工干预,为用户破解密码提供方便。

3、定位

· 根据定向天线定位出AP方向;

· 用动态试波图显示存在的无线网络信息强度及量值。用于判断所在检查点位置是否为最佳,以便及时做出调整;

· 根据无线网卡距离路由器越近,信号越强的规律,通过不断移动无线网卡的位置,分析信号强度的变化,进而发现AP所在的位置;

· 固定信道,将定向天线依次旋转四个方向,定位出信道的所有AP位置,使用户能够迅速了解信道AP的分布。

4、阻断

· 对指定无线热点进行阻断攻击,使其丧失提供网络连接服务的能力;

· 对指定无线终端进行阻断攻击,使其丧失网络连接能力;

· 对指定信道进行信道阻断,使信道中全部AP失去连接服务的能力(白名单AP除外);

· 对黑名单AP进行阻断,使黑名单中的AP丧失网络连接的能力。

5、审计

· 对取证环节捕获的无线网络流量进行审计,识别出相关终端的具体网络行为,技术人员可以综合其他信息,判定这些网络行为是否存在安全隐患;

· 加密数据实现实时审计,可以实时检测网络行为;

· 黑IP、黑域名报警审计;

· 汇总任务期间的无线网络环境状态,出具任务报告,主要包含热点、终端、信道、审计等信息。

6、被动任务

· 为了方便用户收集热点密码,系统提供被动任务一键密码破解功能。该功能是对取证功能的进一步扩充;

· 任务开始后,无需人工干预,自动收集握手包;

· 热点握手包收集完成后,系统会自动进行密码破解。由于密码库数量较大,会自动根据握手包完成的顺序,依次进行每个密码字典轮流破解,直到破解成功。

?

?

产品优势

“猎隼”无线网络检查取证系统,具有六大产品优势:

?

1、安全静默

采用高性能专用网卡对无线网络进行监视,正常工作时,采用被动侦听模式捕获网络中传输的数据包,不会对现有网络安全造成危害。

?

2、强行破解

支持对通过WEP、WPA / WPA2等方式加密的非法无线网络进行强行破解,接入网络后进行违规取证;支持自动收集握手包密码破解,不需要人员操作,更加方便收集密码。

?

3、深度搜索

·? 隐藏嗅探

当无线热点不对外进行SSID广播时,系统通过主动嗅探的方式,发现这类隐藏的无线网络。

·? AC搜索

搜索5G信号,显示热点信息,使5G频段热点充分暴露,减少网络危害。

?

4、无线定位

通过定向天线确定AP方向,再根据信号强度精确AP位置。可以固定信道,查看当前信道热点大致分布图。

?

5、无线阻断

对指定的可疑无线热点、终端发起阻断攻击,使其丧失网络连接能力,这一功能使产品在被动防御的基础上增加了主动反击能力。还支持对信道热点进行阻断(白名单热点除外)、黑名单热点阻断,更大范围的对可疑热点进行阻断,使其丧失网络连接能力。

?

6、行为审计

对捕获的无线网络流量进行深度协议还原,根据协议特征识别出具体网络行为,帮助技术人员直观的判定,是否存在涉密信息外泄事件。